Projectomschrijving

Het Centrum voor Cybersecurity België (CCB) heeft begin 2021 het concept “Spear Warning” geïntroduceerd.

“Spear Warning” (SW) is een woordspeling op “Spear Phishing”, een modus operandi die door cybercriminelen wordt gebruikt om heel gericht phishing mails te sturen naar potentiële slachtoffers meestal met de bedoeling om hen persoonlijke gegevens te laten overhandigen.

Spear Warnings vallen onder het concept van Active Cyber Protection (ACP), dat als term nu ook is opgenomen in de EU NIS2 directieve.

Hierbij wordt verwacht van overheden dat ze op een actieve manier de internetgebruikers bereiken met informatie die de nationale cyberveiligheid ten goede komt.

Een passieve manier om informatie aan te reiken is voorbeeld een publicatie op de website of via social media. Echter, wordt deze informatie wel geraadpleegd? Wordt er actie ondernomen door de gebruikers? Negeren internetgebruikers deze info niet gewoonweg omdat ze in de veronderstelling zijn dat die niet op hen van toepassing is? Wordt het juiste publiek op deze manier bereikt? Hoe weten we of onze boodschap effectief een impact had op de cyberveiligheid?

Een actieve manier (ACP) om de internetgebruikers persoonlijk te contacteren is via e-mail, brief of telefoon en hen te informeren over een effectief bestaand internetgevaar. En dat is nu net wat het spear warning concept beoogt. Het feit dat deze persoonlijke boodschap rechtstreeks afkomstig is van het Centrum voor Cybersecurity België zou in principe nog extra de aandacht moeten trekken.

Welke internetgevaren / internetproblemen vallen hier onder:

- Kwetsbare IT-systemen

- Gestolen inloggegevens

- Systemen geïnfecteerd met malware

- ….

De opgesomde internetgevaren vormen meestal de voorbode van een cyberaanval. Deze aanvallen leiden veelal tot:

- Exfiltratie van gegevens;

o Bedrijfsgeheimen

o Persoonsgegevens - Afpersing;

- Blokkering van de IT-systemen

Het is overbodig te stellen dat dergelijke cyberaanvallen handenvol geld kosten aan de bedrijven maar ook aan de samenleving.

In Q1 2023 was het bedrag dat werd geëist bij een ransomware gestegen naar een gemiddelde prijs van $740.144. (Zie metrics – voorbeeld 4 (infra), voor meer informatie)

Het hoofddoel van spear warnings is bedrijven en personen tijdig te informeren over een cyberdreiging zodat ze tijdig kunnen handelen en een cyberaanval voorkomen.

De Doelstelling

Beschrijf hoe het project de veiligheid van burgers en onze samenleving verdedigt, beveiligt en garandeert. Definieer de doelstelling. En hoe is het resultaat meetbaar?

Welke resultaten zijn er vandaag de dag reeds behaald?

Het concept van de spear warnings verdedigt, beveiligt en garandeert onze digitale samenleving.

Door bedrijven en particulieren actief te informeren over kwetsbaarheden, infecties, datalekken, … verstevigen we onze algemene cyber veiligheidsperimeter wat leidt tot een betere beveiliging van onze IT-infrastructuur. Criminelen volgen steeds de weg van de minste weerstand. Op geautomatiseerde manieren proberen ze kwetsbaarheden in IT-systemen te vinden. D.m.v. spear warnings worden de kwetsbaarheden die door criminelen worden geëxploiteerd in kaart gebracht en worden organisaties hierover geïnformeerd. Dit voorkomt dat criminelen er nog kunnen gebruik van maken.

De doelstelling is om de cybercriminelen een stap voor te zijn en kwetsbare systemen in kaart te brengen alvorens zij ze kunnen aanvallen.

Is de aanval toch gelukt en is een systeem geïnfecteerd dan nog kan een spear warning een grotere aanval voorkomen door het getroffen bedrijf tijdig in te lichten.

Organisaties beheren ook veel belangrijke informatie van klanten en individuele burgers. Indien die organisaties door middel van spear warnings hun cyberrobuustheid kunnen verhogen, is de kans kleiner dat ze slachtoffer worden van een cyberaanval waarbij gegevens van individuele burgers in handen van criminelen terecht komen die ze dan ook nog eens voor nieuwe cyberaanvallen op individuen (spear phishing) gebruiken.

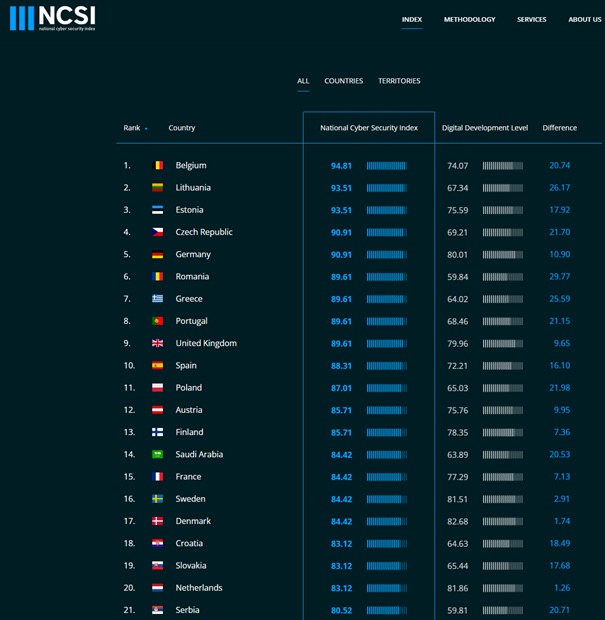

De doelstelling van spear warnings is om actief bij te dragen aan de officiële nationale missie van het CCB om België één van de minst kwetsbare cyberspaces in Europa te maken.

De resultaten zijn meetbaar door telkens opnieuw informatie te collecteren over kwetsbaarheden, infecties, datalekken … en te analyseren of het aantal getroffen systemen daalt. Dit kan op een continue basis gebeuren maar ook kan de impact van één specifieke spear warning campagne gemeten worden.

De behaalde resultaten zijn opgenomen in de rubriek “Spear Warnings – Metrics” (zie infra)

Kan het project gereproduceerd worden? Kan het voor andere doeleinden worden gebruikt, door andere entiteiten worden overgenomen, op andere sectoren worden toegepast?

Het spear warning programma speelt zich in België vnl. af op nationaal niveau. Echter, de interesse van andere landen is vrij hoog. Verschillende landen hebben al toelichting gevraagd over het concept en de uitwerking ervan.

Indien andere landen het concept overnemen, heeft dat ook een impact op de cyberveiligheid van Belgische burgers. Hun persoonlijke data kan immers ook op buitenlandse IT-systemen worden bijgehouden.

Binnen België kunnen de metrics gebruikt worden om voorbeeld analyses te maken over de cybermaturiteit binnen verschillende sectoren. Dit kan vb. leiden tot specifieke cybersecurity campagnes binnen sectoren die een lagere cybersecurity maturiteit hebben.

Voor wat betreft de geautomatiseerde spear warnings is er één praktisch voorbeeld dat illustreert dat het systeem eenvoudig kan gereproduceerd worden. Een Belgische ISP heeft dezelfde software toepassing geïmplementeerd en geconnecteerd met de instantie van het CCB. Zodoende kan de ISP zijn eigen klanten inlichten (spear warning).

Tot slot kan het systeem ook gebruikt worden voor strategische rapportering. Het kan beleidsmakers ondersteunen bij het nemen van bepaalde beslissingen.

Meer informatie

Spear Warning – Manuele versie

Het is de wettelijke opdracht van het CCB om internetgevaren op te sporen .

Het opsporen van internetproblemen maakt integraal deel uit van het spear warning concept. Het CCB gebruikt hiervoor verschillende technieken en processen. Het volledige arsenaal aan “collectie processen” bestaat uit technische oplossingen, informatiebronnen (open source, commercieel & via partnerschappen), samenwerking met andere inlichting -en veiligheidsdiensten, … Belangrijk om te vermelden is dat de collectie van internetproblemen gebeurt voor de volledige Belgische cyberspace!

Om te bepalen rond welke internetproblemen er zal gewerkt worden heeft het CCB een nationaal “Vulnerability Management” project opgestart om kwetsbaarheden te prioriteren en te bepalen over welke kwetsbaarheden er spear warnings worden uitgestuurd. Hiermee worden een aantal doelstellingen bereikt:

- Ondersteuning aan organisaties bij de keuze rond het prioriteren van IT-veiligheidsproblemen en de aanpak ervan.

- Vermijden dat er teveel spear warnings worden uitgestuurd zodat het “spear warning effect” niet verloren gaat. Een spear warning moet blijven de aandacht trekken wanneer ze wordt ontvangen.

Eenmaal de keuze is gemaakt, rond welke internetproblemen er zal gewerkt worden, worden deze opgespoord en geanalyseerd. Daarna start het proces waarbij de betrokken internetgebruikers en organisaties worden geïdentificeerd. Voor één bepaald internetprobleem (vb. een kwetsbaarheid op een IT-systeem) kunnen honderden en zelfs duizenden systemen in België geïmpacteerd zijn. Deze worden allemaal door het CCB geïnformeerd.

Eenmaal geïdentificeerd zal de betrokken organisatie een gepersonaliseerd bericht ontvangen dat volgende elementen bevat:

- de nodige uitleg omtrent het probleem/gevaar,

- welke acties moeten worden ondernomen,

- wordt er het probleem/gevaar op dit moment al actief geëxploiteerd door cybercriminelen?

De e-mails worden meestal naar een IT-verantwoordelijke gestuurd. De fysieke brieven worden naar de CEO gestuurd die dan een schrijven ontvangt ondertekend door de Directeur Generaal van het CCB met een duidelijke boodschap: er is een veiligheidsprobleem vastgesteld op uw IT-infrastructuur. Indien het een precaire situatie betreft, wordt er getracht om een IT-verantwoordelijke of de DPO aan de telefoon te krijgen om zodoende de urgentie van het probleem mondeling toe te lichten.

Teneinde de impact van onze acties te meten wordt enige tijd na het versturen van de spear warnings opnieuw een collectieproces opgestart. Indien we zien dat bepaalde IT-systemen niet meer voorkomen op de lijst met kwetsbare IT-infrastructuur mag er verondersteld worden dat er gevolg is gegeven aan onze spear warning en dat er actie is ondernomen om de beschreven IT-problemen te verhelpen. De IT-systemen die wel nog op de lijst voorkomen ontvangen een herinnering.

Spear Warning – Geautomatiseerde versie

Er werd reeds kort aangehaald dat het CCB een “vulnerability management” project heeft opgestart. Dit project bestaat er uit om keuzes te maken rond welke kwetsbaarheden op IT-systemen er zal gewerkt worden. Nadat een kwetsbaarheid is uitgekozen start het spear warning proces dat resulteert in het informeren van de betrokken organisaties. Dit concept draait vooral rond prioriteren van IT-gevaren, het persoonlijk informeren en te vermijden dat er teveel berichten worden gestuurd zodat de boodschap zijn impact niet verliest.

Er is echter nog een tweede versie van het spear warning concept: de geautomatiseerde spear warnings.

Dit concept heeft 2 prioriteiten: bedrijven informeren over (1) kwetsbaarheden en over (2) infecties op hun IT-infrastructuur. De hoeveelheid berichten ligt hoger dan bij de manuele spear warnings en de risicoscore van de kwetsbaarheden en infecties ligt lager.

De voorwaarde om van deze service te genieten is dat je als organisatie jouw IP-ranges met het CCB moet delen want bij geautomatiseerde spear warnings wordt er geen IP-identificatie via de internetproviders uitgevoerd. Deze service is er dus niet voor de volledige Belgische cyberspace maar enkel voor de organisaties die zich hiervoor opgeven .

Het collecteren van informatie over kwetsbaarheden en infecties gebeurt ook d.m.v. andere bronnen. Deze bronnen zijn minder “gericht” en collecteren zoveel mogelijk zonder met prioriteiten te werken.

De werking van het systeem is als volgt:

• De informatie van de verschillende bronnen over infecties en kwetsbaarheden wordt in een softwareapplicatie ingevoerd (automatisch / permanent)

• Deze applicatie vergelijkt de IP-adressen die door de bronnen worden aangeleverd met de IP-ranges van de organisaties die zich hebben ingeschreven op het systeem.

• Indien de IP-adressen overeenkomen wordt automatisch een mail uitgestuurd naar de betrokken organisatie om hen te informeren over de kwetsbaarheid of de infectie.

• De applicatie is ook uitermate geschikt om metrics te visualiseren. Hierop kan duidelijk afgelezen worden of er een dalende of stijgende trend is van bepaalde kwetsbaarheden of infecties en dus wat de impact is van de spear warnings.

Spear Warning – Hafnium: The first big use case

• Hafnium was een van de ernstiger kwetsbaarheden in MS Outlook die heel snel door cybercriminelen werd geëxploiteerd.

• Toen de kwetsbaarheid bekend werd stelden we vast dat België procentueel de meest kwetsbare systemen had (11/03/2021)

• Een eerste spear warning golf is kort daarna uitgestuurd. De impact hiervan is zichtbaar rond 16/03/2021)

• Een tweede golf (reminders) zijn uitgestuurd rond 18/03/2021 waarna opnieuw een sterke daling is opgemerkt.

• Dit heeft uiteindelijk geresulteerd in een situatie waarbij België van meest kwetsbare naar minst kwetsbare systemen evolueerde.

• Het is n.a.v. deze kwetsbaarheid dat het spear warning proces zijn vorm kreeg:

o Keuze van de kwetsbaarheid waar er zal rond gewerkt worden.

o Opsporen van kwetsbaren systemen in heel België.

o Identificatie van de kwetsbare systemen.

o Informeren van de eigenaars van die systemen.

o Na enige tijd opnieuw checken of er nog systemen steeds kwetsbaar zijn.

o Herinnering uitsturen naar de eigenaars.

Spear Warning – Impact op de digitale samenleving

Vaak beschikken bedrijven niet over de kennis voor het correct beveiligen van hun IT-infrastructuur of zijn ze zich niet bewust van de gevaren.

Dit kan ernstige gevolgen hebben voor de organisatie die vb. slachtoffer wordt van een ransomware-aanval maar ook voor de klanten van die organisatie wiens persoonlijke informatie gestolen worden en verhandeld op het Dark Web. Die laatste groep loopt dan weer nog extra kans om een tweede maal slachtoffer te worden wanneer hun gegevens opnieuw voor cyber criminele feiten worden gebruikt (vb. phishing).

Het gebeurt vaak dat organisaties van het CCB een spear warning ontvangen en dat ze feedback geven dat ze zich niet bewust waren van het veiligheidsprobleem, het datalek of de infectie van hun IT-systemen. Er zijn situaties bekend waarbij de aanval bezig was of in volle voorbereiding net op het ogenblik dat het slachtoffer door het CCB een spear warning ontving en zodoende nog tijdig kon reageren.

Spear warnings dragen sterk bij aan de officiële missie van het CCB om van België één van de minst kwetsbare cyberspaces in de EU te maken. Door organisaties beter te informeren (Active Cyber Protection / Spear Warnings) kunnen ze hun cyber security sterk verhogen. Dit maakt hun IT-systemen minder vatbaar voor aanvallen door cybercriminelen, die steevast de weg van de minste weerstand kiezen.

Indien bedrijven een sterkere cyberveiligheid ontwikkelen zijn ook de gegevens van hun klanten beter beveiligd waardoor minder persoonlijke informatie in handen van de criminelen komt.

De innovatie

De innovatie

Is het project innovatief of bevat het innovatieve elementen? Toon de mate van innovatie aan en beschrijf hoe opmerkelijk het project is.

• Innovatieve implementatie: ontwerp, implementatieproces, samenwerking, etc.

• Innovatieve praktijk: is het een nieuwe of opnieuw uitgevonden praktijk?

• Technologie: nieuw of opnieuw uitgevonden, toegangscontroleproducten, biometrie, IT-beveiliging, enz.

• Nieuwe behoefte: ongekende behoefte, de aard van het te beschermen object...

Het spear warning concept is volledig vanaf nul ontwikkeld door het CCB. Een aantal nieuwe technieken en wetten waren nodig om dit mogelijk te maken.

Tot op heden zijn er nog veel landen waar dit niet zou mogelijk zijn omwille van bevoegdheidsbeperkingen van hun nationale CSIRT.

CCB heeft zowel het technische als juridische kader gecreëerd om het spear warning concept te kunnen implementeren.

Het concept zorgt er ook voor dat er nu een wettelijke samenwerking is tussen het CCB en de internetproviders om potentiële slachtoffers te identificeren. Daar waar reeds bestaande wetgevingen gericht waren op het identificeren van daders binnen juridische onderzoeken.

Uit de contacten met onze partners blijkt dat geen enkel ander nationaal CSIRT eenzelfde concept heeft uitgewerkt. Er zijn pogingen toe of er zijn gedeeltes van uitgewerkt maar tot op heden hebben we geen kennis van een ander land dat het volledige spear warning concept geïmplementeerd heeft. In dat opzicht is spear warning wel degelijk een innovatief concept.

Het ondersteunen van organisaties in het prioriteren van hun cybersecurity acties was een behoefte die nu ondersteund wordt.